Bild: Jordan Harrison/Unsplash

Der Verein Deutscher Ingenieure (VDI) und die Bosch-Tochter ITK Engineering haben unter der Bezeichnung „VDI meets ITK: Bahn. Branche. Zukunft.“ ein Event zum Thema Cybersecurity im Schienenverkehr veranstaltet. Trechnology-Vehicle Architect Patrick Stormann war vor Ort und vertiefte sein Wissen in diesem Bereich. Deutlich wurde, dass Cybersicherheit schon jetzt essenziell ist und in Zukunft noch weiter an Bedeutung gewinnen wird.

Die zweitägige Veranstaltung lieferte mit insgesamt fünf Vorträgen und einem World-Café gleich mehrere Blickwinkel auf das Thema Cybersecurity. Professor Jens Braband von Siemens erläuterte zunächst die aktuellen Entwicklungen in diesem Bereich. Die Notwendigkeit der IT-Sicherheit verdeutlichte im Anschluss Dr. Saeid Arabestani vom Eisenbahn-Bundesamt (EBA). Prof. Dr. Ing. A. D. Dietmar P.F. Möller von der TU Clausthal ging auf die Cybersicherheit im Bereich der digitalen Transformation ein, ehe Dr. David Seider von Mitgastgeber ITK Engineering in einem Zukunftsausblick die Entwicklungen in der Bahnindustrie und der Cybersecurity miteinander verknüpfte. Den Schlusspunkt setzte Dr. Frank Weber vom EBA, der unter anderem auf Regelwerke und Rollen in Bezug auf die Cybersecurity einging.

Stufen der Cybersecurity und verbundene Normen

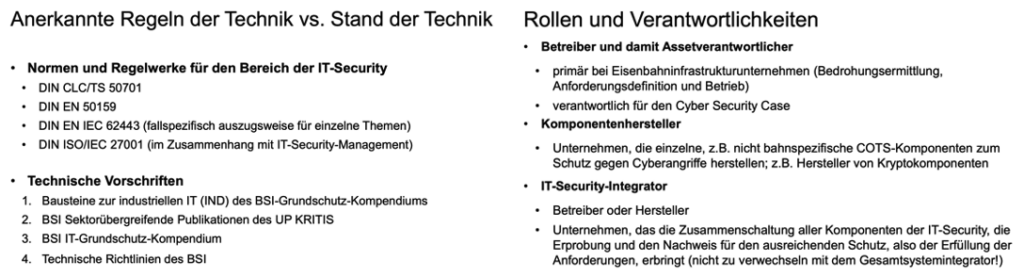

Der Begriff „Security“ unterscheidet sich eindeutig vom ebenfalls für Sicherheit stehenden „Safety“. Während sich „Safety“ auf die Sicherheit von Nutzern, Personal und Fahrgäste, also die Sicherheit von Leib und Leben, bezieht, beschreibt die „Security“ die Sicherheit eines Systems. Weshalb die IT-Sicherheit folgerichtig auch als Cybersecurity oder IT-Security bezeichnet wird. Die folgende Übersicht zeigt auf der linken Seite wichtige Normen, Regelwerke und technische Vorschriften zur Cybersecurity. Auf der rechten Seite finden sich wichtige Rollen und Verantwortlichkeiten in Verbindung mit IT-Sicherheit.

Dr. Frank Weber (EBA) – Genehmigungen von IT-Security relevanten Aspekten im Eisenbahnumfeld

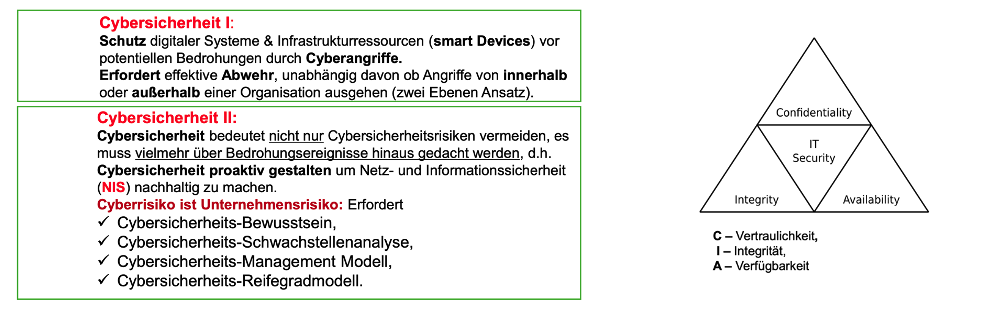

Mit dem Kürzel CIA (= Confidentiality, Integrity, Availability = Vertraulichkeit, Integrität, Verfügbarkeit) lassen sich wichtige Grundvoraussetzungen für die Daten eines Systems zusammenfassen. Der Zugriff auf Daten muss gemäß den jeweiligen Vorgaben möglich sein. Gleichzeitig müssen Daten vertraulich verarbeitet werden und korrekt, vollständig und konsistent bleiben. Um CIA sicherzustellen, muss die Cybersicherheit laut Prof. Dr. Ing. A. D. Dietmar P.F. Möller von der TU Clausthal in zwei Stufen aufgebaut sein.

Wie weiter unten zu sehen, beinhaltet Cybersicherheit I den Schutz digitaler Systeme und Infrastrukturressourcen (smart Devices) vor potenziellen Bedrohungen durch Cyberangriffe. Ein weiterer Bestandteil ist die Abwehr von Angriffen innerhalb und außerhalb einer Organisation. Damit entspricht Cybersicherheit I dem, was im Allgemeinen unter Cybersecurity verstanden wird. Cybersicherheit II verfolgt einen proaktiveren Ansatz. Risiken sind dabei nicht nur zu vermeiden. Stattdessen ist eine Denkweise über Bedrohungsereignisse hinaus notwendig, um Netz- und Informationssicherheit (NIS) nachhaltig zu gestalten.

Konzept der Cybersecurity in zwei Stufen – Quelle: Prof. Dr. Ing. A. D. Dietmar P.F. Möller von der TU Clausthal

Die Notwendigkeit von Cybersecurity

Verletzbar werden Systeme zum Beispiel durch veraltete Software oder Hardware, vorhandene Schwachstellen, ein lückenhaftes Backup, einen generell veralteten Schutz, die Verkennung eines Angriffs, den Zugriff unbefugter und sogar durch physische Eingriffe. Es gibt also zahlreiche Einfallstore für Cyber-Bedrohungen, deren potenziellen Auswirkungen auf die Fahrzeuge mit zunehmender Digitalisierung im Bahnbereich ebenfalls wachsen. Ein Beispiel brachte David Seider von ITK Engineering mit dem digitalen Stellwerk, das digitale Stellbefehle empfängt und verarbeitet.

- Infiltrierung durch Malware über Wechseldatenträger oder Mobile-Netzwerke (konstant)

- Infektion mit Malware über Internet und Intranet (stark steigend)

- Menschliches Versagen und Sabotage (konstant)

- Kompromittierung von Extranet und Cloud-Komponenten (steigend)

- Social Engineering und Phishing (konstant)

- (D)DoS Angriffe (konstant)

- Mit dem Internet verbundene Steuerelemente (steigend)

- Eindringen über Remote-Instandhaltungs-Zugriff (steigend)

- Technische Fehler und höhere Gewalt (konstant)

- Soft- und Hardwareanfälligkeiten in der Lieferkette (stark steigend)

Schnell wird deutlich, dass einzelne Bedrohungen seit 2019 zumindest konstant bestehen. Der Trend bei der Hälfte aller Bedrohungen ist sogar steigend. Das größte Wachstum ist bei Bedrohungen durch die Infektion mit Malware über Internet und Intranet sowie durch Soft- und Hardwareanfälligkeiten in der Lieferkette zu erkennen.

Besonderheiten der Cybersecurity im Projektverlauf

Im Projekt stellt die Cybersecurity Schienenfahrzeug-Hersteller und die Hersteller von Ausrüstungen vor besondere Herausforderungen. Anders als bei Anforderungen beispielsweise zur Kollisionssicherheit oder der Hochspannungsverteilung ist es wahrscheinlich, dass anfänglich eingeplante Cybersicherheits-Soft- oder Hardware im Laufe des Projektes bereits an Aktualität und damit auch an Wirksamkeit verliert. Durch die stetigen Entwicklungen im Bereich der Cyberkriminalität ist die Möglichkeit des schnellen Reagierens auf neue Bedrohungen essenziell.